Inleiding

In augustus 2006 begon Nederland met het uitgeven van biometrische paspoorten. Zo'n paspoort is voorzien van een draadloze leesbare chip die o.a. alle gegevens bevat die op het datablad (de blauwe, hard-plastic pagina met de foto) vermeld staan, aangevuld met een aantal biometrische kenmerken van de houder, zoals gezichtsfoto en vingerafdrukken.

In augustus 2006 begon Nederland met het uitgeven van biometrische paspoorten. Zo'n paspoort is voorzien van een draadloze leesbare chip die o.a. alle gegevens bevat die op het datablad (de blauwe, hard-plastic pagina met de foto) vermeld staan, aangevuld met een aantal biometrische kenmerken van de houder, zoals gezichtsfoto en vingerafdrukken.Matige publieke informatie

Maar wat staat er nu precies in dat paspoort over ons? Hoe kunnen wij dat controleren? En wie heeft toegang tot die informatie? Hoe veilig is het? Hoe werkt het? De burger die op zulke vragen antwoord wil krijgen komt van een koude kermis thuis: enerzijds bestaat er de hoog-technische documentatie van de ICAO (International Civil Aviation Organization, het orgaan dat de specificaties verzorgt) die voor een leek onbegrijpelijk is, anderzijds bestaat er de informatie van de Europese Commissie, die inhoudelijk onbegrepen blijft als niet eerst de ICAO-documentatie is gelezen.De stroom van pers-artikelen die over dit onderwerp op Internet is gepubliceerd, blinkt uit in onbenulligheid of aantoonbare onvertrouwdheid met het onderwerp: er bestaat bijna geen artikel dat er niet ergens fundamenteel naast zit.

Tenslotte heeft de Nederlandse overheid (Minbzk) een aantal documenten over het nieuwe paspoort on-line beschikbaar gesteld. Jammergenoeg is het meest waardevolle (resultaten 2B-proef) onleesbaar als men niet met de materie bekend is en verliezen de andere documenten (folder 2B-proef) en mededelingen (zoals het Factsheet Biometrie) zich al snel in pedanterieën en causerieën enzerzijds of een te simplistische voorstelling van zaken anderzijds. Wat dat betreft kunnen we nog iets van de Duitsers leren.

Kenniseconomie in werking. Uit de 'folder 2b or not 2b'

Openbare bronnen

Dan zit er niets anders op dan het zelf eens te proberen. Bij dezen een aanzet. Ik heb louter gebruik gemaakt van openbaar beschikbare informatie, met name de technische documentatie van de ICAO, die van de Europese commissie en de onlangs beschikbaar gestelde evaluatie van het '2B or not 2B'-project, de Nederlandse testfase van dit paspoort. Ook heb ik getracht per email een aantal onduidelijkheden opgelost te krijgen.Niet voor leken

Er is hieronder niet getracht een voor iedereen begrijpelijk verhaal te schrijven. Enige technische kennis is vereist. Eenieder, die zelf wel eens een database heeft opgezet, een bestand heeft versleuteld en weet wat een draadloos netwerk is, zou het moeten kunnen begrijpen.De argeloze lezer die hier ook een inleiding meent aan te zullen treffen over platvloerse onderwerpen als kosten, biometrie als fenomeen, geldigheidsduur van huidig paspoort en andersoortige trivia, komt bedrogen uit. Deze informatie is ruimschoots voorhanden en wordt geacht reeds bekend of (hier) niet ter zake doende te zijn.

No comment

Tenslotte nog het volgende: dit 'blog' (eigenlijk meer een site) kent geen mogelijkheid tot het on-line intikken van reacties. Dit is niet, omdat ik geen reacties wens, maar omdat ik niet overtuigd ben van de relevantie van het verschijnsel in dezen. Op zielenroersel als 'First', 'Waar gaat het heen met het land', 'Big Brother is watching you' en '1984' zit ik niet te wachten. Jammergenoeg is dat wel het te anteciperen niveau. Relevante en terzakekundige reacties worden zeer op prijs gesteld, evenals het opmerkzaam maken op fouten of onvolledigheden. Deze kunnen worden verstuurd naar biopaspoort@gmail.com. Ik zal trachten relevante reacties zo snel mogelijk te verwerken.

Lees verder ...

De contactloze chip

De RFID-chip is een flinterdun geval dat op één van de pagina's in het paspoort wordt aangebracht. Zoals de bekendere RFID-chips (in kleding en boodschappen) heeft de chip geen batterij: eenmaal binnen het elektromagnetisch veld (bijv. bij de douane) van een zender/ontvanger wordt er d.m.v. inductiespanning de benodige energie opgewekt om de communicatie met een draadloze lezer tot stand te brengen en te onderhouden. Volgens de ICAO-specificatie gebeurt dat op een afstand van maximaal 10 cm (d.w.z als de zender zich aan de ICAO-specificatie houdt).

De RFID-chip is een flinterdun geval dat op één van de pagina's in het paspoort wordt aangebracht. Zoals de bekendere RFID-chips (in kleding en boodschappen) heeft de chip geen batterij: eenmaal binnen het elektromagnetisch veld (bijv. bij de douane) van een zender/ontvanger wordt er d.m.v. inductiespanning de benodige energie opgewekt om de communicatie met een draadloze lezer tot stand te brengen en te onderhouden. Volgens de ICAO-specificatie gebeurt dat op een afstand van maximaal 10 cm (d.w.z als de zender zich aan de ICAO-specificatie houdt).

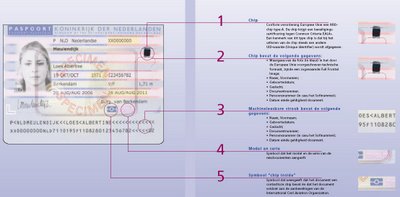

Update: Een illustratie van het Nederlandse paspoort (klik voor grotere versie). Uit: Informatieblad, Minbzk

Aanvragen paspoort

Om alle benodigde gegevens op de chip te krijgen dient de aanvrager:- (nog steeds) een pasfoto in te leveren die aan een aantal (nieuwe) voorwaarden moet voldoen (bijvoorbeeld 'niet lachen'). De praktijkproef 2B wees namelijk uit dat het (ter plekke) laten schieten van foto's door ambtenaren geen geweldige resultaten opleverde;

- als en wanneer tevens de vingerafdrukken worden opgenomen in het paspoort, zal de aanvrager (nu wel ter plekke) gedurende zo'n 20 seconden telkens een wijsvingers in een lezer moeten plaatsen, opdat de vingerscan gemaakt kan worden. (Babies tot 8 maanden bleken het trouwens te vertikken om 20 seconden het knuistje stil te houden Van kinderen tot vier jaar bleken de scans niet van aanvaardbare kwaliteit, evenals die van mensen ouder dan 65.)

Gelaatsfoto en (later) vingerafdrukken worden op twee manieren op de chip geplaatst: als bestand (de foto bijv. in JPEG-formaat) en een telkens hiervan afgeleide cijferreeks, om later controle-mogelijkheden (van ontvangende douanes) te vergemakkelijken

Het paspoort zal tevens het bekende (blauwe) datablad bevatten, waarop (een aantal van) de totaal beschikbare gegevens van de chip weer als leesbare data staan vermeld (zoals naam, geboortedatum, et cetera. 'Lengte' schijnt trouwens als kenmerk te zijn vervallen).

Controle paspoort

Op het moment dat u met uw fonkelnieuwe biopaspoort in een ander land aankomt, begint die douane, naar verluidt, te controleren of u wel echt de paspoorthouder bent. Van de reiziger vóór u worden de gegevens direct (en draadloos) uit z'n paspoort gelezen, maar u, een ingezetene van de EU, dient eerst uw paspoort te overhandigen, opdat die door een lezer gehaald kan worden. Dat is een extra beveiliging, waarover later meer. Gezichtscamera's en vingerscanners kunnen nu een nieuwe opname van uw gezicht en wijsvingers nemen, teneinde die te vergelijken met dezelfde gegevens op de chip in uw paspoort, dat ondertussen druk en draadloos ligt te keuvelen met de ontvanger van de douane-beambte. Dit alles, zo laat men ons weten, om 'look-alike' fraude tegen te gaan (een snoodaard die reist op het paspoort van iemand die op hem lijkt).Mochten de controles en vergelijkingen uitwijzen dat u inderdaad de paspoorthouder bent, dan is er niets aan de hand. In het geval van een discrepantie zult u ongetwijfeld even apart worden genomen.

Echter, het is zeer onwaarschijnlijk (en oncontroleerbaar) dat het hierbij blijft: het is namelijk niet ondenkbaar dat een land tegelijkertijd uw gegevens even door de (inter)nationale boevendatabase heenhaalt, en, ook niet ondenkbaar noch uit de lucht gegrepen, dat o.a. uw naam, foto, vingerafdrukken, handtekening en sofinummer (maar wellicht ook adres, email, beroep) worden opgeslagen in een tweede database. Het verzamelen van gegevens is immers een neiging die landen nauwelijks kunnen weerstaan, vooral als het zo gemakkelijk wordt gemaakt (hierover later ook meer).

Met betrekking tot het eerste (de boevendatabase) geven de VS het verschijnsel in hun beschrijving van het kakelverse US_VISIT-systeem (US Visitor and Immigrant Status Indicator Technology) zelfs ruimhartig toe.

Duits voorbeeld van een niet-toegestane foto (uit : Foto-Mustertafel )

Caveat Photoshopper

Het is interessant om (in de Nederlandse en Duitse documentatie) te lezen dat men ervan uitgaat dat de pasfoto (die u zelf moet meenemen en later wordt gescand) door de fotovakman wordt genomen. Is dat zo? Volgens mij nemen steeds meer mensen hun pasfoto's tegenwoordig zelf (met hun digitale camera), deze richtlijnen indachtig, het liefst een stuk of tien, dan kiest men de leukste eruit en die wordt in Photoshop ontdaan van wallen, kraaiepootjes, voorhoofdrimpels en gezichtslijnen, om daarna te worden ge-upload op de site van een fotowinkel (bijv. hier). Die drukt die foto keurig op paspoortformaat weer af en stuurt hem per post terug.Nu de overheid ervoor heeft gekozen om een in te leveren foto te scannen (en daardoor het probleem - dat een mens nauwelijks in staat is om te constateren of een pasfoto lijkt op de persoon - heeft verlegd van douanier naar ambtenaar die de pasfoto in ontvangst neemt), ben ik reuze benieuwd of de vergelijking tussen de gelaats-scan bij een douanepost met de foto op de chip dan nog positief uitvalt, vooral als men ook de flaporen nog wat heeft geretoucheerd, de mond wat minder heeft laten doen hangen en de neus wat minder groot gemaakt.

Update: op de site Paspoortinformatie laat het MinBzk weten aan welke eisen de pasfoto dient te voldoen. De professionele fotografen blijken reeds geinstrueerd en voor de doe-het-zelver bestaat er een aantal richtlijnen en hulpmiddelen.

Terzijde: wat is er gebeurd met 'iris-controle'?

De ICAO-specificatie biedt ook ruimte voor het opnemen van oog-scans, een ander biometrisch kenmerk. Deze mogelijkheid wordt (niet ten onrechte) door Nederland niet benut, omdat deze technologie gepatenteerd (lees: duur en afhankelijk) is. Deze beslissing is reeds door ex-minister De Graaf in 2003 genomen, getuige dit schrijven aan de Tweede Kamer (p. 4).Lees verder ...

Datastructuur op de chip

De gegevens die op de chip worden opgeslagen zijn grofweg in vier verschillende typen onder te verdelen: platte tekst/nummers (naam, paspoortnummer, etc.) , blobs (foto, vingerafdrukken), templates (getallenreeksen afgeleid van binaire data) en controle-data (o.a. checksums). Hier beperken wij ons tot de meest interessante, de eerste twee typen.

De chip kent trouwens een opslagruimte die niet van deze tijd lijkt: de ICAO specificeert mininmaal 32 Kbytes (Kb), de Nederlandse 2B-testfase gebruikte iets grotere, 72 Kb. In tijden waar menig consument een SD-kaartje van 1 Gb in zijn fotocamera stopt, lijken zelfs 72 Kb nauwelijks voldoende om iets zinnigs op te kunnen slaan, zoals pasfoto's en vingerafdrukken. Toch blijkt dat reuze mee te vallen. De ICAO-documentatie (Annex B - Facial Image Size Study_1.pdf) leert ons dat JPG's en JPEG2000's van zo'n 11-14 Kb al goed genoeg zijn voor het beoogde doel, gezichtsherkenning.

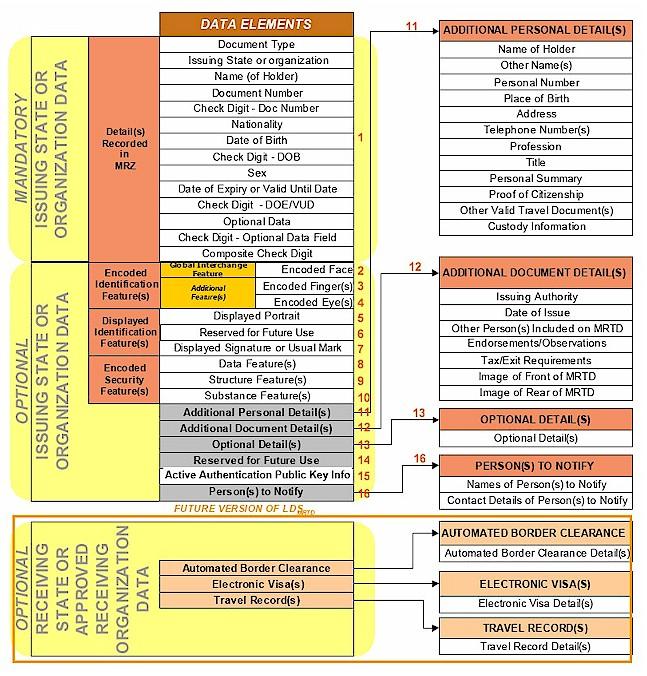

Datastructuur

Het onderstaande schema geeft een goede indruk van de datastructuur op de chip.

Uit: Logical Data Structure(LDS) version 1.7 , pag 16. Data group nummering 1-16 door mij toegevoegd.

Nota bene: het onderste deel uit het schema, bruin omlijnd, behoort tot een volgende specificatie (vs. 2.0), die er o.a. in gaat voorzien dat, behalve Nederland als uitgever, ook ontvangende staten gegevens in uw paspoort mogen gaan bijschrijven. Het is mij onbekend wanneer versie 2.0 gebruikt gaat worden.

Nederlands subset

Volgens het document 'Factsheet Biometrie' uit april 2005 van het MinBzk zal het Nederlandse paspoort de volgende velden uit het bovenstaand schema vullen(V=verplicht, O =Optioneel) :

- Naam (voornamen en achternaam) [V]

- Paspoortnummer [V]

- Nationaliteit [V]

- Geboortedatum [V]

- Geslacht [V]

- Datum einde geldigheid paspoort[V]

- Sofi-nummer [O]

- Foto gezicht [V] (direct, per augustus 2006)

- Vingerafdrukken [O] van twee vingers (bij voorkeur wijsvinger L en R). Optioneel volgens ICAO-specificatie, verplicht volgens spec. EC, Nederland voegt deze later dan augustus 2006 toe (bron: Brief Pechtold aan Tweede Kamer , pag. 4).

Zoals te zien in het schema, voorziet de ICAO-specificatie 1.7 in het vastleggen van veel meer informatie dan blijkbaar door Nederland wordt aangeleverd. Zo is er ruimte gereserveerd voor uw adres, telefoonnummer en beroep, een 'Savenvatting persoon', 'Informatie Bewaring/Hechtenis', 'Waarnemingen', 'Belasting/Uitreis voorwaarden' en 'Optionele details' (vertaling van mij). Volgens de informatie uit het 'Factsheet Biometrie' zouden deze velden dus niet gevuld worden met gegevens, net zomin als de velden voor 'Te waarschuwen personen' met hun 'Details' (zie bovenstaand schema LDS 1.7).

Datatypen

De platte tekst en nummers zijn fixed length datatypen ('char' en 'num' , etc. ), allerlei opmerkingen en 'observations' zijn veelal charvar met een maximum van 99 bytes. Voor templates en blobs is meestal een charvar met een maximum van 99999 bytes gedefinieerd..

De 'templates' (een reeks biometrische kengetallen, afgeleid uit zowel de foto als de vingerafdruk) worden opgeslagen in de groepen 2 en 3, de bijbehorende originele digitale foto en originele digitale vingerafdrukken (als JPG/JPG2000 en ANSI/NIST-ITL 1-2000) in groepen 5 (Displayed portrait) en 6 (dat overal 'Reserved for further use' heet, maar op de een na laatste pagina (LDS 1.7, pag. 91) ineens omgedoopt blijkt tot 'Displayed finger(s)').

Het raadsel van de verdwenen handtekening

In de mededeling van het Minbzk omtrent welke informatie er op de chip wordt gezet (zie hierboven), ontbreekt echter iets. Immers, het is een impliciete eis dat alle informatie die met het oog leesbaar op het datablad staat, ook op de chip terecht moet komen. En sinds jaar en dag staat onze handtekening daarop. En laat er nu ook hiervoor ruimte in de datastructuur zijn gereserveerd (Data Group 7, Displayed signature or usual mark). Deze discrepantie heb ik (per email) als volgt voorgelegd aan het ministerie:

1: uit het FactSheet Biometrie blijkt welke gegevens in het NL-paspoort opgenomen

gaan worden. Dit zijn alle gegevens uit DG 1 en 'Personal Number' uit de optionele

DG 2, wat met SOFI-nummer gevuld gaat worden indien beschikbaar. Echter, in DG 7 is

er ruimte voor 'Displayed signature or usual mark'. Nu behoort 'handtekening' tot de

data op het datablad en alle data op het datablad moeten ook in de chip voor komen.

Echter, ik zie nergens vermeld dat de (gescande) handtekening ook daadwerkelijk wordt

opgeslagen. Is dat nu zo of niet?

Hierop ontving ik, na een aantal aansporingen, het volgende antwoord (juni 2005):

Tot nu toe heb ik in de officiele publicaties hierover niets meer aan mogen treffen. Eerlijkheid gebiedt mij te zeggen dat ik er ook niet meer expliciet naar ben blijven vragen.

Het technische rapport van ICAO, “Development of a Logical Data Structure (LDS)” is

de leidraad voor de inrichting van de chip van het nieuwe reisdocument. De chip

wordt ingericht volgens de LDS. Dit geeft een aantal extra mogelijkheden ten

opzichte van de zogenaamde Machine Leesbare Zone (MRZ). Een van die mogelijkheden

betreft inderdaad (in datagroep 7 MRZ) de opslag van een afbeelding van de

handtekening van de houder van het reisdocument. Het ministerie van de BZK heeft

echter nog geen besluiten genomen over het opnemen van de handtekening.

Niets is zeker behalve ....

In ieder geval blijkt hieruit dat het helemaal nog niet vast staat welke gegevens er nu wel en niet op de chip komen, in weerwil van het gepubliceerde document.

Maar het wordt nog interessanter. In dezelfde email vroeg ik om expliciete bevestiging dat die andere, gevoelige, velden als 'Addres', 'Telephone number(s)', 'Profession', 'Personal Summary', 'Custody Information', 'Endorsements/Observations' en 'Details of person to notify' (de groepen 11, 12 en 16) niet gevuld zouden gaan worden. Het antwoord hierop luidde:

Ik kan niet garanderen dat de door u genoemde optionele velden uit DG2, 11, 12

en 16 worden gevuld, hierover heb ik nog geen besluit genomen.

De opmerkzame lezer heeft al geconstateerd dat het antwoord het tegenovergestelde behelst van wat ik vroeg, maar het moge toch niet als speculatief worden gezien als ik meen te kunnen opmerken dat het nog helemaal niet zeker is wat er over u aan (gevoelige) informatie op die chip komt, die vanaf 2006 bij een douanepost draadloos alles oplepelt en waarvan het oncontroleerbaar is of de ontvangende Staat die ook in een eigen database opslaat.

Controle van uw eigen informatie

Onafhankelijk van het feit wat er u nu wordt medegedeeld over wat er wel en niet op die chip gaat komen, zal menigeen dit toch zo nu en dan wel eens willen controleren. Wederom in dezelfde email vroeg ik daarom:

4: verleent de Staat de mogelijkheid dat de paspoorthouder zijn paspoort op gezette tijden kan

laten 'lezen' om te kijken wat er nou precies in staat (vooral als in versie 2.0 ook de

ontvangende staat data kan toevoegen) en hoe garandeert de Staat aan de houder dat zo'n overzicht volledig is?

Het antwoord hierop luidde:

De Europese Verordening (EG) Nr. 2252/2004 van de Raad van de 13 december 2004

bepaalt (artikel 4) dat de houder van een reisdocument het recht heeft de daarin

vermelde persoonsgegevens te verifiëren en zo nodig te verzoeken dat deze worden

gerectificeerd dan wel worden geschrapt. Nederland zal (bij de implementatie van de

verordening) aan deze bepaling gaan voldoen. Het ministerie van BZK onderzoekt op

dit moment de wijze waarop dat in praktische zin kan worden gerealiseerd.

Conclusie

Op de chip is ruimte voor, sinds jaar en dag op het paspoort aanwezige, data als naam, paspoortnummer, geldigheidsdatum, etc. Meteen vanaf augustus 2006 zal er een digitale foto van het gezicht bijkomen (inclusief template). 'Later' worden er aan de (dan uit te geven) paspoorten zeer waarschijnlijk twee vingerafdrukken toegevoegd.

Op de chip is ruimte voor veel meer informatie, die erg veel over de houder kan prijsgeven. Ondanks een reeds gepubliceerde, positieve opsomming (d.w.z. wat er WEL in komt), kan (of kon) men de negatieve variant (dus dit en dit komt er NIET in) niet bevestigen.

Ook van de, formeel verplichte, mogelijkheid om de burger te kunnen laten controleren wat er zoal aan gegevens over hem op die chip staan (en, later, door andere landen kunnen worden aangevuld) is praktisch nog niets bekend.

Beveiliging 1: authenticiteit

Het zijn vooral de (ontvangende) Staten die er, om hen moverende redenen, belang aan hechten het paspoort te kunnen controleren op authenticiteit. Hiertoe dient de ontvangende staat theoretisch vijf verschilende controles uit te voeren, waar er (binnen de huidige specificatie) in vier wordt voorzien.

Het zijn vooral de (ontvangende) Staten die er, om hen moverende redenen, belang aan hechten het paspoort te kunnen controleren op authenticiteit. Hiertoe dient de ontvangende staat theoretisch vijf verschilende controles uit te voeren, waar er (binnen de huidige specificatie) in vier wordt voorzien.Deze hebben betrekking op (terminologie van mij):

- integriteit (controleren dat er met de data op de chip niet geknoeid is)

- substitutie (controleren dat de chip echt bij het paspoort hoort waar het op geplakt zit);

- compromittering (controleren dat de, volledig correcte, digitale handtekening die bij de hierboven genoemde controles wordt gebruikt, niet afkomstig is van een gestolen certificaat);

- correlatie (controleren dat het paspoort bij de houder hoort (m.b.v. de biometrische kenmerken));

- originaliteit: (controleren dat paspoort met chip echt door de uitgevende Staat is uitgegeven (door alle paspoortgegevens on-line te vergelijken met een internationale database van 'echt uitgegeven paspoorten'. Hierin is nog niet voorzien, maar daar wordt aan gewerkt, of in ieder geval over gedacht.)).

Mate van implementatie en controle

Er wordt hier nadrukkelijk gewezen op het feit dat binnen de specificatie een Staat (of verzameling van Staten) vrij is om het nieuwe paspoort te voorzien van een aantal (digitale) echtheidskenmerken, oplopend in complexiteit, en dat de ontvangende Staat vrij is in het wel of niet willen/kunnen controleren van één of meer onderdelen hiervan.Zo zullen de VS zeer waarschijnlijk snel het grootst mogelijke aantal controles uitvoeren op het Nederlandse paspoort, dat een bovengemiddeld aantal echtheidskenmerken heeft geimplementeerd (of zal implementeren). Dat laat onverlet dat de houder van zo'n paspoort in een ander land nog steeds voorbijgewuifd kan worden door een somnambulerende douanier, die nauwelijks de moeite neemt om naar het paspoort te kijken, laat staan over de technische middelen beschikt om alle mogelijke controles uit te voeren.

Dit hoofdstuk is grotendeels gebaseerd op dit ICAO-document (hieronder 'TR-PKI') en dit document van de EU.

ad 1 en 2: Integriteit en substitutie

Om de twee eerstgenoemde controles (op integriteit en substitutie) mogelijk te maken, voorziet de ICAO-specificatie in een vorm van beveiliging die gebaseerd is op digitale handtekeningen, die op zijn beurt weer gebaseerd is op een beveiligingsmethode die bekend staat als 'public key cryptografie'De ICAO Public Key Infrastructure (PKI)

Om een PKI op te zetten begint elk Staat (of verzameling van Staten) op het hoogste niveau met het uitgeven van een (self-signed) root-certificaat (de moedersleutel). Hiermee verklaart de Staat zichzelf bevoegd.

Van dit certificaat worden daarna 'tekenbevoegde' certificaten (voor instanties die paspoorten mogen aanmaken, zoals de SDU) afgeleid (te plaatsen in 'highly secured facilities') en public keys (voor instanties die de data in het paspoort op authenticiteit moeten controleren, zoals ALLE buitenlandse douaneposten). Die public keys (van alle landen) worden (zonder toegangscontrole, zie TR-PKI , pag. 13) op een centrale locatie (on-line) bijeen gezet (Public Key Directory), opdat douanes deze telkens kunnen downloaden.

Passive authentication (verplicht) : controle op integriteit

Om de eerste (en meest basale) controle (die op integriteit van de gegevens op de chip) te kunnen uitvoeren, specificeert de ICAO de verplichte 'Passive authentication', die hierop neerkomt:

- de (Windows)-applicatie bij de douane leest m.b.v. een ontvanger draadloos (met een snelheid van ongeveer 10Kb/sec) een aantal blokken data uit de chip en berekent een hash-total van deze data (iedereen die wel eens de MD5-checksum van een bestand heeft berekend moet zich hier iets bij kunnen voorstellen).

- de digitale handtekening, waarmee het op identieke wijze afgeleide controlegetal is aangebracht en gesigneerd op de chip (bij uitgifte), wordt gecontroleerd door de Public Key van het land in kwestie op te halen uit de Public Key Directory.

Komen nu de twee hashes overeen, dan zegt dat zoiets als dat men er zeker van kan zijn dat er in ieder geval niet met de gegevens op de chip is geknoeid. (De chip wordt trouwens na uitgifte 'op slot' gezet; een logische beveiliging, geen fysieke).

Active authentication(optioneel):controle op chip-subsititutie

Mocht het uitgevend land de benodigde voorzieningen voor deze manier van verificatie hebben aangebracht op de chip EN het ontvangende land beschikt over de apparatuur om dit te kunnen verwerken, dan kan deze methode gebruikt worden om vast te stellen dat:

- de chip in het paspoort niet is gesubstitueerd. Passieve controle baseert zich immers op louter data die uit de chip afkomstig zijn. De data op de chip kunnen na passieve controle integer blijken te zijn, maar dat zegt nog niets over de vraag of die chip wel bij dat paspoort hoort.

- een onderdeel van de data op de chip, het Document Security Object (DSO, dat de controlewaarden bevat), wel bij de chip hoort. Hiertoe wordt de chip op twee plekken (secure memory en in het DSO) voorzien van een private key resp. een hash. Opnieuw wordt de waarde berekend en als deze overeenkomen, hoort het DSO bij de chip.

Tijdens de 2B-proef heeft Nederland het paspoort van voldoende data voorzien om 'Active authentication' toe te kunnen passen. Wellicht kunnen we hieruit afleiden dat het definitieve paspoort ook deze mogelijkheid zal bieden.

ad 3: The Certificate Revocation List, controle op compromittering van het certificaat

Als een root-certificaat of tekenbevoegd certificaat gecompromitteerd is (verkocht, gestolen, gehacked, etc.), dan moeten landen dat doorgeven (minimaal eens per 90 dagen) o.g.v. een zgn. 'Certificate Revocation List'. Dit is een lijst waarop landen aangeven dat paspoorten, getekend met dat-en-dat certificaat, onbetrouwbaar (maar niet onecht hoeven te) zijn. Ontvangende Staten dienen deze lijst tijdens de paspoortcontrole te checken, zodat mogelijk onbetrouwbare paspoorten kunnen worden gesignaleerd.Probleem is dan dat er 'echte' paspoorten rouleren en 'onechte echte', want ze zijn allebij met hetzelfde certificaat getekend, dat ooit 'echt' was. Simpeler gezegd, een echte paspoort-chip is niet meer van een onechte te onderscheiden.

De uitgevende Staat in kwestie kan dan trouwens helemaal opnieuw beginnen (nieuwe certificaten, paspoorten naspeuren/intrekken/heruitgeven) en alle douaneposten (tot in de meeste verafgelegen plekken) moeten dan nieuwe public key ophalen. Alle paspoorten met oude certificaat (echte en minder echte) moeten intussen 'op een andere manier' worden gecontroleerd.

ad 4: Biometrische kenmerken, controle op correlatie

Tot zover heeft een douanier kunnen controleren dat de data op de chip niet aangepast zijn, dat de chip bij het paspoort hoort en dat de chip in het paspoort niet is vervaardigd met een gestolen certificaat. Maar dat zegt nog steeds niets over de man die voor hem staat. Wat nu als dat helemaal zijn paspoort niet is? Wat nu als die man echter wel een beetje op die foto lijkt?Dit probleem (de 'look-alike fraude') kan men oplossen door de biometrische kenmerken in het paspoort te vergelijken met nieuwe, ter plekke te verwerven, biometrische data. Zoals reeds vermeld zullen met het Nederlandse paspoort de volgende biometrische controles mogelijk zijn:

gelaats-controle

er wordt ter plekke een nieuwe gelaats-scan van de paspoorthouder genomen. Hieruit wordt een aantal controle-getallen gegenereerd (o.a. stand van de mond t.o.v. de neus, afstand tussen de ogen, etc.). Deze controle-getallen worden vergeleken met dezelfde controlegetallen die op de chip staan opgenomen (de 'template'). Mochten deze (binnen een marge) overeenkomen, dan is het gezicht op het paspoort hetzelfde als het gezicht van de houder die zich aandient bij de douanier.

vingerafdruk-controle

Op een later tijdstip wordt het Nederlandse paspoort tevens voorzien van vingerafdrukken van beide wijsvingers. Hiermee kan de douanier een vergelijkbare controle als met de foto uitvoeren: de paspoorthouder legt z'n wijsvinger in een vingerscanner, die berekend weer een aantal controlegetallen, die worden weer met de waarden die in het paspoort staan vergeleken, et cetera.

ad 5: Originaliteit, de laatste stap

De zaak lijkt nu waterdicht: na de bovenstaande vier controles te hebben uitgevoerd, kan de ontvangende Staat er zeker van zijn dat het paspoort valide is en bij de houder hoort. Dat is niet waar.

Als we nog even teruggaan naar stap drie, dan zult u zich ongetwijfeld hebben afgevraagd 'Hoe stelt een Staat eigenlijk vast dat een certificaat gecompromitteerd is, zodat ze het op de Certificate Revocation List kan plaatsen?'.

En het antwoord daarop is: dat is helemaal niet zo makkelijk vast te stellen. Immers, wanneer iemand met zo'n vals paspoort bij een douane komt, dan komt het paspoort door alle controles heen. Nergens beginnen er belletjes te rinkelen of lichtjes te knipperen, want de chip is gewaarmerkt met het correcte certificaat. Dat kan dan weliswaar gestolen zijn, maar het is een exacte (digitale) kopie van het echte, net als dat een gekopieerde CD identiek is aan het origineel.

Wellicht dat een land er per ongeluk achter kan komen, doordat de dief (bijv. een corrupte systeembeheerder) er wellicht bijgelapt wordt door een kompaan. Maar de grensposten kunnen het met de vier bovenstaande controles nooit vaststellen.

Enfin, dit probleem is inherent aan dit systeem van 'black listing' (een lijst maken van 'foute' fenomenen): je moet het eerst maar zien te kunnen constateren. De enige uitweg hierin is dan ook om geen systeem te gebruiken dat gebaseerd is op 'black listing', maar op 'white listing': een volledige lijst van alle 'goede' fenomenen. Hier betekent dat: nationale databases van alle uitgegeven paspoorten en bijbehorende data, die on-line voor andere landen open staan, teneinde te kunnen controleren of het paspoort ook echt door die Staat is uitgegeven.

Nationale database met paspoortgegevens

Nogmaals wordt vermeld dat deze laatste stap nog niet mogelijk is: die nationale databases zijn er nog niet en er bestaat ook geen ICAO-specificatie voor communicatie. Toch wordt er wel aan gedacht, getuige bijvoorbeeld dit EU-document en dit BBC-artikel.

Update: volgens een artikel in de Volkskrant van 24 februari 2006 wordt er al gewerkt aan zo'n database. Volgens een brief van Pechtold is dat niet zo: er worden slechts voorbereidingen getroffen mocht de Kamer ermee akkoord gaan.

Lees verder ...Beveiliging 2: privacy

Het zijn vooral de goedwillende, niet-frauderende paspoorthouders zoals u en ik die niet zo geïnteresseerd zijn in de authenticiteit van hun paspoort (wij weten zeker dat er niet mee is geknoeid), maar wel in de privacy van hun gegevens. Velen zullen zich immers toch wat ongemakkelijk voelen bij het idee dat 'iedereen' maar de gegevens draadloos uit hun reisdocument kan plukken. Welnu, hier is aan gedacht.

Het zijn vooral de goedwillende, niet-frauderende paspoorthouders zoals u en ik die niet zo geïnteresseerd zijn in de authenticiteit van hun paspoort (wij weten zeker dat er niet mee is geknoeid), maar wel in de privacy van hun gegevens. Velen zullen zich immers toch wat ongemakkelijk voelen bij het idee dat 'iedereen' maar de gegevens draadloos uit hun reisdocument kan plukken. Welnu, hier is aan gedacht.De ICAO-documentatie specificeert, wederom, een aantal in complexiteit oplopende beveiligingsmogelijkheden om de privacy van gegevens te kunnen garanderen, waaruit de uitgevende Staat weer een keuze kan maken welk niveau er toegepast wordt.

Verplichte, prescriptieve beveiliging

In het vorige hoofdstuk, over de controle op authenticiteit van de paspoortgegevens, zal de lezer zich nog herinneren dat een uitgevende Staat een aantal echtheidskenmerken kon implementeren, welke de ontvangende Staat naar eigen inzicht kon besluiten te controleren of niet.Deze vrijblijvendheid bestaat niet in het beveiligen van de privacy: als een uitgevende Staat een bepaald niveau van privacy-beveiliging in het paspoort implementeert, dan MOET de ontvangende Staat deze gestand doen. Doet die Staat dat niet, dan 'weigert' de chip de gegevens vrij te geven en kunnen alle controles op echtheid en biometrie niet eens uitgevoerd worden. Korter gezegd: de beveiliging van de privacy prevaleert over de controle op authenticiteit: het is de Nederlandse Staat die een niveau van privacy definieert. Louter 'if and only if' de ontvangende Staat dit implementeert kan die Staat gegevens uit het paspoort draadloos lezen en de echtheidscontroles uit het vorige hoofdstuk uitvoeren.

Geantecipeerde problemen m.b.t. privacy

Het valt de beschouwende vorser niet zwaar, eenmaal de technische documentatie gelezen en begrepen te hebben, comfortabel gezeten in de favoriete mijmerfauteuil, in het hele systeem een tien- of vijftiental plekken aan te wijzen waar de gegevens van paspoorthouders mogelijkerwijs gecompromitteerd zouden kunnen raken.

De ICAO signaleert er slechts twee. Toch is dit geen laksheid: de ICAO beperkt zich, binnen de gehele infrastructuur, expliciet tot het onderdeel 'paspoort met chip'. Hier doen zich, volgens de ICAO, twee mogelijke situaties voor die zouden kunnen leiden tot een inbreuk op de privacy: een van algemene aard ('skimming') en één die zich kan voordoen tijdens de paspoortcontole ('eavesdropping'). Voor beide situaties draagt men oplossingen aan.

Skimming

Het moge bekend verondersteld worden dat de chip in het paspoort draadloos z'n gegevens prijs kan geven. Onder 'skimming' (afromen, schrapen) wordt verstaan het ongeauthoriseerd lezen van de gegevens uit het paspoort, of, anders gezegd: een vilijne wettenbreker die met eenzelfde soort zender/ontvanger als de douane stiekum alle gegevens uit uw paspoort, dat nota bene nog in uw binnenzak zit, oplepelt (bijvoorbeeld op het vliegveld , in het hotel, in een restaurant, overal waar u dat paspoort maar op zak zou mogen hebben).

Eavesdropping

Een ander onderkend moment waarop gegeven zouden kunnen worden gestolen is tijdens de douane-controle zelf: uw paspoort ligt draadloos te kwinkeleren met de ontvanger van de douanier, maar die communicatie kan ook afgeluisterd worden (door een Lombroso-type met een ontvanger, onverdacht opgesteld in de buurt van die douanepost). Deze vorm van inbreuk onderscheidt zich hierin van de eerste, dat er nu 'meegeluisterd' wordt naar een geauthoriseerde controle (vandaar de naam 'eavesdropping').

Beveiligingen

Allereerst dient opgemerkt te worden dat de gebruikte chips volgens de ICAO-specificatie niet op een grotere afstand leesbaar zijn dan 10 cm. Echter, het lijkt erop dat deze beperking alleen opgeld doet als de zender zich aan de ICAO-specificatie houdt: mocht er iemand op het idee komen er meer milliwatts tegenaan te gooien (dus: een sterkere zender te bouwen dan de ICAO toestaat), dan wordt die afstand groter. Er is reeds een aantal artikelen gepubliceerd dat dit aantoont, zoals dit en dit artikel, waarin over '30 feet' wordt gesproken (zo'n 10 meter).

Enfin, afgezien van die twijfelachtige afstandsbeperking voorziet de ICAO-specificatie in drie niveaus van beveiliging, t.w.:

1: Geen beveiliging

Dit is minimum-specificatie (sic) van de ICAO. Alle volgende niveaus zijn immers optioneel. Chips op deze manier uitgerust kennen geen toegangscontrole (dus: elke zender/ontvanger is in staat de gegevens van de chip te plukken [skimming]), kennen geen encryptie van de communicatie [eavesdropping] en kennen geen encryptie van tenminste 1 deel van de data, t.w. vingerafdrukken. De ICAO-documentatie vermeldt bijvoorbeeld: "Everyone who has the appropriate equipment is able to read the chip contents of the MRTD, ..." .(TR-PKI, hfst. 2.2.4)

De Amerikaanse versie van het nieuwe paspoort bleek op deze manier (niet) beveiligd te zijn, wat tot een stroom van kritiek heeft geleid.

Op dit moment lijkt het erop dat de Amerikanen, net zoals de Europeanen (en dus Nederland) het eerstvolgende niveau zullen implementeren, namelijk:

2A: Basic Access Control: toegangscontrole

Dit niveau zou erin moeten voorzien dat zowel 'skimming' als 'eavesdropping' wordt vermeden. Dat gaat als volgt: de chip weigert gegevens prijs te geven voordat de zender/ontvanger heeft bewezen 'legaal' te zijn. Hiertoe dient deze laatste wederom een 'sleutel' aan te bieden aan de chip in het paspoort.

En waar staat deze sleutel? Op de MRZ (Machine Readable Zone) van het paspoort, volgens de ICAO-documentatie. Maar waar dan? Gelukkig zijn de Duitsers wat gründlicher in het verstrekken van informatie. Op de site van het Duitse ministerie van Binnenlandse Zaken vinden we:

"Die Sicherheit dieser Authentisierung und der nachfolgenden Verschlüsselung liegt im Wesent-lichen in der Stärke des Zugriffsschlüssels. Obwohl der Zugriffsschlüssel formal ein 112-Bit-Triple-DES-Schlüssel ist, liegt die Sicherheit des Verfahrens eher auf dem Niveau von normalem DES. Der Grund dafür liegt in der Art und Weise, wie der Zugriffsschlüssel aus der MRZ gebildet wird. Vereinfacht gesagt, berechnet sich dieser als Hash aus der Passnummer, dem Geburtsdatum des Inhabers und dem Ablaufdatum des Reisepasses."

Kortom, die sleutel is een hash, afgeleid uit paspoortnummer, geboortedatum en geldigheidsdatum. En hoe komt de zender/ontvanger aan een sleutel die alleen op die pagina staat? Door het paspoort door een OCR-lezer te halen, met de hand. Ook bestaat de mogelijkheid dat de douanier, die niet over zo'n lezer beschikt, de data 'overtikt' uit uw paspoort.

Nu begrijpt u waarom we in een eerder hoofdstuk schreven: "Van de reiziger vóór u worden de gegevens direct (en draadloos) uit z'n paspoort gelezen, maar u, een ingezetene van de EU, dient eerst uw paspoort te overhandigen, opdat die door een lezer gehaald kan worden."

De idee erachter is dat als iemand die data op die pagina kan lezen, u er wel in toegestemd zult hebben dat dat ook mocht (zoals bij de douane waar u om uw paspoort wordt gevraagd).

Nota bene

Wellicht welt de verontwaardiging u nu naar de keel, na het lezen van het bovenstaande: men verzint een hele complexe, draadloze infrastructuur, maar om het een beetje veilig te krijgen moet het paspoort met de hand door een OCR-lezer worden gehaald. Dan kun je net zo goed alle data op die manier lezen, ben je ook van het probleem van 'skimming' en 'eavesdropping' af.

Welnu, het zijn wederom de Duitsers die hier tenminste iets over opmerken (ibidem):

"Gründe für die Verwendung dieser Technologie anstelle einer herkömmlichen Chipkarte liegen vor allem in der Haltbarkeit, denn die Kontakte der Chipkarte sind nicht für einen 10-jährigen Betrieb ausgelegt. Die kontaktlose Chipkarte ist hingegen verschleißfrei. Ein weiterer nicht zu vernachlässigender Grund für die Verwendung von RF-Chips liegt im Formfaktor: Das Passbuch passt einfach nicht in die herkömmlichen Chipkartenleser."

Het Nederlandse paspoort is en blijft volgens mij slechts vijf jaar geldig. Laten we nou eens vijf keer per jaar op vakantie gaan. Dat is 5x5x2=50. Vaste chip-technologie (zoals op uw pinpas en credit card) is dus blijkbaar niet tegen 50 keer lezen bestand. En er zijn ook geen apparaten voorhanden die zo groot zijn dat er een paspoort in past. Daarom moet het een draadloze chip worden. Ik laat het oordeel over de kracht van deze argumenten (bij uitzondering) aan de lezer.

Duitse illustratie van Basic Access Control (bron: Digitale Sicherheitsmerkmale im ePass)

2B: Basic Access Control: versleutelde communicatie

Basic Access Control biedt naast de hierboven besproken 'toegangscontrole' tevens de mogelijkheid tot het opzetten van een versleutelde communicatie om de data vanuit de chip, draadloos, naar de ontvanger van de douanier te pompen. Deze encryptie zou sterk genoeg moeten zijn om ongeoorloofd meeluisteren, 'eavesdropping' te voorkomen. Echter, onlangs kwam het volgende bericht in het nieuws, waarin we lezen:

"De chip zendt bij het uitlezen via radiosignalen de gecodeerde persoonsgegevens uit. Die signalen kunnen worden opgevangen door mensen die in de buurt van de chiplezer staan. Binnen enkele uren kan de code gekraakt worden en de informatie gebruikt worden door criminelen."

Een interview met de ontdekker van deze 'hack', Marc Witteman, is hier te beluisteren. Ik waarschuw de lezer dat dit een typisch voorbeeld van een slecht interview is: zo zegt Witteman duidelijk dat de Nederlandse paspoortchip eigenlijk heel moeilijk gekopieerd kan worden i.v.m. Active Authentication, waarop de interviewer besluit met 'dan kun je dus op Schiphol een paspoortkopieershop beginnen' (o.i.d.). Luisteren en goed samenvatten is blijkbaar te veel gevraagd.

3: Extended Access Control

Het derde niveau van beveiliging voorziet in het versleutelen van de gegevens op de chip zelf. Alle gegevens? Nee, alleen de vingerafdrukken. Alle andere gegevens (naam, andere data, foto's, etc) staan en blijven onversleuteld op de chip staan. De ICAO-specificatie voorziet er niet eens in dat deze gegevens wel versleuteld kunnen worden.

De idee erachter is dat die gegevens niet versleuteld hoeven worden omdat die allemaal al leesbaar op het datablad staan, dus voor iedereen zichtbaar, dus die worden niet als privacy-gevoelig gezien (bron : TR-PKI, pag. 7).

Om die vingerafdrukken te beveiligen dient elke uitgevende staat bilaterale encryptie-overeenkomsten te sluiten met andere landen. De ICAO-specificatie voorziet er namelijk niet in.

Als en wanneer Nederland besluit in een latere fase de vingerafdrukken toe te voegen, dan KAN de Staat dus besluiten dit extra niveau van beveiliging op de vingerafdrukken te implementeren. Duitsland heeft al gezegd te wel te zullen doen.

Encryptie hier, encryptie daar

Het mag de lezer wellicht duizelen als hij tracht te begrijpen waar nu precies encryptie wordt toegepast: het Nederlandse paspoort implementeert Basic Access Control, die voorziet in encryptie, maar bij Extended Access Control lezen we weer dat niets versleuteld wordt, behalve de vingerafdrukken. Wat is het nu?Het antwoord is: we hebben het over twee verschillende plekken waar encryptie wordt toegepast: (1) op de chip en (2) tijdens de communicatie van de chip met de draadloze lezer.

De gegevens op de chip staan er onversleuteld op, behalve misschien vingerafdrukken. Wil de chip nu praten met de ontvanger van de douane, dan wordt die data-overdracht zelf wel versleuteld.

Samenvatting

Het Nederlandse paspoort zal het middelste (en, zolang vingerafdrukken nog niet geimplementeerd zijn, hoogst mogelijke) niveau van beveiliging kiezen (Basic Access Control) om twee problemen, 'skimming' en 'eavesdropping', tegen te gaan. BAC voorziet enerzijds in toegangscontrole en anderzijds in encryptie van de communicatie tussen chip en ontvanger. De data op de chip zelf zijn expliciet niet versleuteld en de specificatie voor alle opgenomen data groups (behalve vingerafdrukken) voorziet daar ook niet in.

Zowel de ICAO-specificatie als de Staten die hun implementatie dienovereenkomstig hebben ingericht verzekeren ons, dat de chip op louter 10 cm afstand gelezen kan worden en dan nog alleen door bevoegden, waarbij de gebruikte sterke encryptie de data-overdracht zou moeten beschermen.

Jammergenoeg lijkt een aantal publicaties van vorsers in een andere richting te wijzen: zowel de belofte van die afstand van 10 cm als die van de sterke beveiliging van de Basic Access Control lijken reeds weerlegd.

Het mag als een teleurstelling worden gezien dat het onlangs gepubliceerde evaluatierapport aan deze bevindingen van derden, die toch zoveel pennen aan het schrijven hebben gezet, voorbijgaat.

Problemen m.b.t. authenticiteit

De hierboven beschreven werking van de controles op authenticiteit brengt uiteraard een aantal mogelijke problemen met zich mee. Laten we eens een aantal bekende en minder bekende proberen te verduidelijken en trachten ze op hun waarde te schatten.

De hierboven beschreven werking van de controles op authenticiteit brengt uiteraard een aantal mogelijke problemen met zich mee. Laten we eens een aantal bekende en minder bekende proberen te verduidelijken en trachten ze op hun waarde te schatten.1: gezichtsherkenning en 'false positives'

Zoals al eerder betoogd, gaat Nederland waarschijnlijk kiezen voor het systeem dat de aanvrager van een paspoort zelf een foto mee moet nemen, die daarop wordt gescand en daarna in het paspoort wordt verwerkt. Tevens worden van deze pasfoto de biometrische data afgeleid.

Maar wat nu als iemand inderdaad z'n foto heeft bewerkt in Photoshop en on-line heeft laten afdrukken? De ambtenaar neemt deze foto in ontvangst en moet dan, voorzover mij is gebleken, met het blote oog beoordelen of die foto klopt. Weliswaar zal hem een aantal technische hulpmiddelen worden verstrekt om contrast, scherpte e.d. te laten meten, maar volgens mij niet een tweede camera, die een verse biometrische snaphot maakt en die vergelijkt met dezelfde data afgeleid uit de paspoortfoto, teneinde te bezien of er wel een correcte gelaatscontrole mogelijk is op basis van die foto.

Wat gebeurt er dan als de paspoorthouder met zijn pas bij de douane aankomt en het douane-systeem (ten ontechte) meent dat de gelaats-scans (die ter plekke genomen en die uit het paspoort) niet overeenkomen? Wat gaan douaniers doen als deze 'false positives' vaak voorkomen (die ze ook nog wel eens af blijken te geven bij niet-geretoucheerde foto's)? Gaan ze net zo reageren als wij allemaal op een auto-alarm: niks meer van aantrekken? Is hierop getest?

Het is al te makkelijk om te stellen 'dat iedereen z'n pasfoto dan maar door de vakman moet laten maken'. Blijkbaar is het mogelijk dit niet te doen, zonder kwade bijbedoelingen.

2: vingerafdrukken en fraude

Wellicht valt de douane in bovenstaand geval terug op het tweede biometrische kenmerk, de vingerafdrukken (die voorlopig nog niet in het paspoort zitten EN niet door elk land zullen worden geïmplementeerd).

Maar er is behoorlijk wat (overtuigende) informatie voorhanden die in op z'n minst de indruk wekt dat met vingerafdrukken een hoop kan worden gerommeld. Wat te denken van bijvoorbeeld deze, deze en deze bijdragen? Is hierop getest?

3: 'invloed van verschillende huidtinten'

In het 'Evaluatierapport Biometrieproef 2b or not 2b' wordt op pagina 20, in het hoofdstuk over de gelaats-scan, het volgende vermeld: 'Over invloed van verschillende huidtinten op de verificatie heeft de proef geen uitsluitsel geboden. Het aantal deelnemers aan de proef met verschillende huidtinten (1% donker en 7% getint) was daarvoor te gering.'

Blijkbaar vond Dhr. Pechtold dit niet relevant genoeg om in zijn brief aan de Tweede Kamer te melden. Klaarblijkelijk beschikt hij over informatie omtrent de distributie naar huidskleur van het fenomeen 'look-alike' fraude die zo'n omissie in de test rechtvaardigt. Wellicht komt het probleem dat men wil bestrijden, 'look-alike' fraude, dan ook hoofdzakelijk bij niet-donkere en niet-getinte lui voor. Stelt u zich namelijks eens voor: ware dat niet zo, dan zou de invoering van het nieuwe paspoort gebaseerd zijn op een niet-representatieve test.

4: Praktijkproef gericht op 'goed gaan'

Wat wilde men nu eigenlijk bestrijden met het nieuwe paspoort? Antwoord: 'look-alike fraude'. Maar als we bovenstaande opmerkingen bezien en we lezen het hele evaluatierapport door, dan bekruipt ons het gevoel dat de test fundamenteel verkeerd is opgezet. Het hele rapport staat bol van de cijfers over hoeveel keurige, volledig legale paspoorten konden worden herkend als biometrisch relevant. Maar nergens wordt er gewag gemaakt van ook maar de intentie om te testen op wat men wilde voorkomen: fraude. Dit is een bekende val waar schrijvers van testscenario's in kunnen lopen: testen om te kijken of het allemaal goed gaat. Maak de bedoeling was om fraude te vermijden, dus als het fout gaat.

Dan moet men ook daarop testen: op situaties die fout gaan (inclusief de onbedoelde gelaatsfoto-verstoring zoals beschreven onder 1). In zo'n geval kan men bijvoorbeeld, gecontroleerd, 'pseudo-fraudeurs' de gelegenheid te geven om met elk onderdeel van het paspoort te laten 'rommelen', opdat men dan, en alleen dan, het systeem pas als 'fraudebestendig' kan waarmerken.

Wellicht is dit wel gebeurd, alleen ik heb er totaal geen mededelingen over kunnen vinden en het genoemde evaluatierapport vermeldt er niets over.

5: Hoe sterk is de keten?

Is het wellicht relevant om te vermelden dat alle individuele Staten niet zelf hun hard- en software maken voor dit nieuwe systeem. Deze systemen worden betrokken van commerciële leveranciers, in het geval van Nederland bijvoorbeeld van Cognitec, BioDentity (overgenomen door Cryptometrics), Identix, Precise Biometric, NEC en BioScrypt.

Als er zoveel leveranciers spulletjes leveren, neemt de kans dat er ergens een fout, een hack af een achterdeurtje zit toe. We kunnen ons hier zorgen over gaan maken, maar dan moeten we ons ook zorgen gaan maken over onze banken, verzekeraars, geautomatiseerde Staatse instanties et cetera. Dat mag, maar het lijkt me, voorlopig, nogal overbodig: we hebben er nog geen aanleiding toe en er zijn voor fraudeurs wellicht goedkopere en makkelijker manieren om een systeem te compromitteren (bijv. een douane-ambtenaar omkopen).

6: Certificaat stelen

Zoals eerder toegelicht, is het een kleine ramp als er een digitaal tekenbevoegd certificaat zou worden gestolen. Het is natuurlijk niet onmogelijk. Op al die 'highly secured facilities' werken ook mensen. De ICAO acht het hoogstonwaarschijnlijk dat zoiets gebeurt, maar houdt er toch rekening mee, getuige de Certificate Revocation List.

Ingeval een certificaat is gestolen, dient de crimineel nog wel over alle benodigde apparatuur te beschikken om het paspoort fysiek aan te passen of na te maken en om de chip te herschrijven (waartoe grote delen van de technische specificaties geheim worden gehouden).

Het is dus technisch mogelijk, maar er zal diep voor in de buidel moeten worden getast en goed voorbereid en opgezet, want er is collaboratie nodig op verschillende plekken. Mijn criminele kennis schiet werkelijk tekort om hier ook maar iets zinnigs over te zeggen, maar als ik zou moeten gokken, dan zou ik eerder verwachten dat men bijv. op een Boliviaans gestolen paspoort probeert binnen te komen: daar is geen visum bij nodig en beschikt nog niet over biometrische gegevens.

Samenvatting

Met het nieuwe biometrische paspoort lijkt de lat een stuk hoger te zijn gelegd voor fraudeurs, t.w. 'look-alikes': wil men nu met het paspoort van iemand anders het land binnenkomen, dan lijken de biometrische kenmerken een moeilijk neembare horde. Maar zeker weten doen we dit niet, want er is gewoonweg niet getest met vervalste paspoorten, chips, foto's en vingerafdrukken, alleen met originele paspoorten en brave burgers (waaronder nota bene te weinig 'verschillende huistinten' om de test relevant te laten zijn).

Het 'per ongeluk' niet meer biometrisch gelijken op de eigen foto en de menselijk te verwachten laksheid van douaniers bij eventueel regelmatige 'false positives' zouden er aanleiding toe kunnen zijn dat de controle op biometrische kenmerken in de praktijk verslapt.

Lees verder ...Problemen m.b.t. de privacy

Niet onterecht hebben vermeende privacy-problemen m.b.t. het biometrisch paspoort in de internationale pers veel aandacht gekregen. Het feit dat iedere reiziger, als een soort draadloze hub, persoons- en biometrische gevens naar alle kanten loopt uit te zenden, panklaar om door iedere crimineel of politiedienst te worden opgepikt, dat spreekt tot de verbeelding, dat verkoopt.

Niet onterecht hebben vermeende privacy-problemen m.b.t. het biometrisch paspoort in de internationale pers veel aandacht gekregen. Het feit dat iedere reiziger, als een soort draadloze hub, persoons- en biometrische gevens naar alle kanten loopt uit te zenden, panklaar om door iedere crimineel of politiedienst te worden opgepikt, dat spreekt tot de verbeelding, dat verkoopt.Ik heb veel tijd besteed aan dit onderwerp (vooral Amerikaanse bronnen, bijv. veel emails van bezorgde Amerikanen aan de US Department of State of dit aardige document en deze uitstekende analyse) en zal voor één keer met de conclusie beginnen: de privacy-problemen m.b.t. het misbruiken van de data op het paspoort lijken me nogal overdreven. Echter, de gesignaleerde problemen m.b.t. tracking, visa en 'function creep' zijn ernstiger en een maatschappij zou zich de vraag moeten stellen 'Zouden we dit moeten willen?'. Maar die vraag is al decennia terug vervangen door de vraag 'Is het technisch mogelijk?'. Er zit blijkbaar niks anders op.

Axioma m.b.t. chip-inhoud

Voordat we hierover uitwijden, moet ik eerst stellen dat we er hieronder van uitgaan dat het paspoort inderdaad alleen maar die velden gevuld krijgt die in het 'Factsheet Biometrie' vermeld staan, inclusief de gescande handtekening, de gezichtsfoto en de vingerafdrukken, maar zonder alle andere velden, zoals adres, beroep, etc. (zie ook: Datastructuur op de chip).Mocht dit later niet zo blijken te zijn, dat dient onderstaande zeker herzien te worden.

Inventarisatie

Ik ben via Internet op een aantal vermeende privacy-problemen gestuit. Tevens heb ik getracht er zelf een paar aan toe te voegen. Maar ver kom ik niet. Dat kan betekenen dat ze er ook niet zijn of dat mijn geest niet crimineel genoeg is. Ik houd het maar op het laatste en zal niet langer talmen met de inventarisatie.1: Problemen met de draadloze chip zelf

Zoals eerder uitgelegd, beschikt de implementatie van het Nederlandse paspoort over 'Basic Access Control' die de chip beveiligt tegen ongeauthoriseerde toegang en meeluisteren. De chip zou tevens op slechts 10 cm afstand te lezen zijn.Diverse artikelen bestreden beide claims. Laten we nu eens aannemen dat dat inderdaad zo is: de chip is op een grotere afstand te lezen EN de informatie is er toch vrij makkelijk vanaf te plukken. Wat zouden dan de voorwaarden en consequenties zijn? Laten we eens wat gevallen bekijken?

Identiteitsfraude

Zoals in een eerder aangehaald artikel stond: '... Binnen enkele uren kan de code gekraakt worden en de informatie gebruikt worden door criminelen.'

Je vraagt je dan af: hoe dan?

1: Social Security Number

Welnu, vooral in de VS is men niet onbekend meer met het fenomeen 'identiteitsfraude': een kwaadwillende geeft zich voor u uit, neemt credit cards op uw naam, doet bestellingen uit uw naam en maanden later mag u bij de politie komen bewijzen dat u het niet gedaan heeft.

Hoe geeft men zich in de VS dan voor iemand uit? Breekt men thuis in en steelt men alle papieren? Neen. Het is in de VS namelijk eenvoudig om met louter één nummer, het Social Security Number (dat iedereen strikt geheim probeert te houden), formulieren in te vullen voor aanvraag van credit cards, het laten doorsturen van uw post naar een ander adres (valse adreswijziging), etc. Dat werkt dus hetzelfde als met creditcard-fraude: als ik het nummer weet (en de vervaldatum), dan kan ik via Internet gaan kopen, er zit vrij weinig controle op. U moet maar een googelen op 'identity fraud', dan wordt u een hoop wijzer.

Bedenk dus dat dit geen bulk-fraude is, maar een aanval gericht op één persoon. Nu is identiteitsfraude in Nederland (en Europa) zeker ook mogelijk, maar niet op basis van louter een nummer.

Welnu, in het Amerikaanse biometrisch paspoort staat in het veld 'Personal number' dit Social Security Number. In Nederland wordt hier het SOFI-nummner voor gebruikt. Toen het Amerikaanse paspoort ook nog eens van start ging ZONDER enige beveiliging, had men een punt, d.w.z. in Amerika: het Social Security number bleek dus makkelijk te lezen EN met louter dit nummer kon identiteitsfraude in gang worden gezet.

Echter, in Nederland is er (bij mij weten) geen serieuze financiële of andere relevante service te verkrijgen louter en alleen door u per formulier voor een ander uit te geven, met als bewijs het met de hand ingevulde (gestolen) SOFI-nummer. In de VS kan men bijvoorbeeld geen kopie van een paspoort vragen, want veel Amerikanen hebben geen paspoort. Ook een nationaal identiteitsbewijs ontbreekt. Daarbij is nog steeds mogelijk om in de VS op basis van een vals geboortebewijs (birth certificate, bijv. van een overledene) een paspoort per post aan te vragen en OPGESTUURD te krijgen, in plaats van zelf ophalen.

Kortom, het is in de VS relatief makkelijk deze vorm van identiteitsfraude te plegen, het Social Security number in het paspoort is daarom bedenkelijk, maar deze siutatie gaat gewoonweg in Nederland niet op.

Update: het lijkt erop dat de Amerikanen NIET het SocSec-nummer in het paspoort gaan zetten, maar daarvoor in de plaats het documentnummer van de Paspoort-aanvraag. Hiermee vervalt het hele genoemde probleem voor de Amerikanen m.b.t. dit nummer. Ik heb het bovenstaande maar laten staan (in plaats van het hele punt weg te halen) zodat de lezer dan weet wat er bij voor te stellen als hij het argument nog eens tegenkomt.

2: De bomaanslag op toeristen

Een andere is deze: in het paspoort staat de nationaliteit (dat is waar) en dus zouden terroristen in de aankomsthal met hun draadloze ontvanger kunnen wachten totdat er vier Amerikaanse paspoorten binnen bereik zijn en dan een bom laten afgaan.

Ja, dat kan. Maar als je zo graag Amerikaanse toeristen wilt treffen in de aankomsthal, is het dan niet veel eenvoudiger om bij de gate van American Airlines te gaan staan wachten op vier volvette, baseballcaps en witte sokken dragende, luidruchtige anglofonen. Heb je ook je Amerikanen, zonder ook maar een paspoortchip te hebben hoeven kraken.

3: Het huis leegroven

In dit scenario zouden de gegevens in bulk van grote aantallen paspoorten geplukt worden en dezelfde dag doorgeseind/verkocht naar handlangers in de diverse landen. De huiseigenaren zijn er immers niet (die kwamen net aan op het vliegveld in het buitenland), dus er kan gemakkelijk ingebroken worden in het huis.

Dit gaat niet op: er staat geen adres in het paspoort.

4: De bankrekening plunderen

Hier wordt er gebruik gemaakt van de gescande handtekening: de gestolen paspoortgegevens zouden worden gebruikt om per fax uw bank opdracht te geven geld over te maken naar een bepaalde rekening. Dat kan nog steeds, dus tot zover is er niets mis.

Maar dan moet men wel uw bankrekening weten en uw contactpersoon. Dat vergt een privé-onderzoek, een fraude gericht op één individu. Hoe moeilijk is het, om in zo'n geval, buiten het paspoort om, aan uw handtekening te komen? Briefje sturen dat er een (onbekende) rekening openstaat, wachten op tegenbriefje, handtekening onderaan uw brief onder de scanner leggen en klaar? Ook daar heb ik dus geen ingewikkelde apparatuur op vliegvelden voor nodig.

5: CSI-Oldenbroek en de fake fingerprints

In het paspoort komen later de vingerafdrukken. Die worden ook waarschijnlijk nog eens versleuteld, maar goed, laten we er van uitgaan dat ze gestolen worden. Wat kan men met uw vingerafdrukken. Welnu: men kan uw vingerafdrukken dan achterlaten bij een delict, om u erbij te lappen.

Goed, dat is mogelijk, maar: dan laat ik alleen een afdruk van de wijsvinger achter, die vingerafdruk kan nooit mijn DNA bevatten en, zoals hierboven, dit is een gerichte aanval op één persoon. Hoe moeilijk is het om op een andere, veel makkelijkere, manier aan die vingerafdrukken te komen? Glas wijn in het restaurant weghalen? Zilveren armband laten beetpakken (en we weten allemaal wat daar van komt)?

6: Vingerafdrukken voor toegang

Een variant op het bovenstaande: veel apparaten zijn, ter bescherming, reeds uitgerust met vingerscanners, bijvoorbeeld (laptop) computers en toegangsdeuren. Met de vingerafdrukken uit het paspoort kan men zich nu gemakkelijk, illegaal toegang verschaffen. Dan moet men wel eerst weten waar u woont, werkt, etc. De weerlegging is identiek aan die onder 5. Alleen voor de laptop-met-vingerafdrukbeveiliging-die-de-zakenman-bij-zich-heeft gaat dit misschien niet op. Gebruikt u toch uw middelvinger i.p.v. uw wijsvinger (die in het paspoort staat) als identificatie voor uw laptop?

Samenvatting identiteitsfraude

Ik zie niet in dat identiteitsfraude, met de weinig beschikbare gegevens uit het paspoort, een reëele bedreiging kan vormen, als we er tevens vanuit gaan dat een malversant diezelfde informatie met minder moeite en kosten ook op een alternatieve wijze had kunnen bemachtigen.

Het lijkt er wel eens op dat we zo ons dusdanig begluurd beginnen te voelen, dat we, als het nog niet bestond, onoverkomelijke privacy-bezwaren tegen het uitbrengen van een telefoonboek zouden hebben.

Op de zaak passen is goed, identiteitsfraude moet niet gebagatelliseerd worden, maar de hysterie moet het niet gaan winnen van de ratio (zoals bijvoorbeeld de grote bezwaren een paar jaar geleden over een unieke ID in de Intel Pentium chips. Die heeft Intel maar van ellende op 'standaard uit' gezet. Grote overwinning van de privacy-advocaten. Ze waren alleen even vergeten dat er al sinds jaar en dag een Ethernet-adapter in de PC zit, met een uniek MAC-Address).

'Tracking' o.b.v. chip-ID

Over Id's op chips gesproken: ook de paspoortchip bevat, buiten alle data (zie Datastructuur op de chip) om, ook nog een klein extraatje, een 'globally unique' chipnummer.

Eén onderdeel van de specificatie waar vaak op wordt gewezen is, dat ongeacht of de chip nu wel of niet z'n data encrypt tijdens de data-overdracht, dit chipnummer aan elk draadloos verzonden pakketje dat wordt toegevoegd, ook al wordt er alleen maar een 'proximity request' ontvangen: in de buurt van een zender (die constant roept 'Is daar iemand?) roept de paspoortchip '(Ja,) ik ben er en mijn nummer is .....'. Dat daarna de chip wellicht weigert gegevens prijs te geven omdat de zender zich niet correct identificeert is hier niet belangrijk. De chip heeft in ieder geval een wereldwijd uniek nummer uitgezonden: het nummer dat bij uw paspoort hoort.

Welnu, hier wordt het toch iets schimmiger: als we aannemen dat de afstand waarop er gepraat kan worden met de chip helemaal niet beperkt is tot 10 cm (en dat doen we), dan kan uw paspoort dus gebruikt worden als een onzichtbaar identificatiemiddel: een Staat, een bedrijf of een misdadiger kan overal sterke zenders ophangen die constant registreren (en in een database opslaan) dat u in de buurt bent. Men kan niet makkelijk de gegevens uit uw paspoort lezen (die zijn redelijk beschermd), maar er bestaan toch genoeg momenten waarop een derde wel de link tussen uw naam en uw chip kan leggen. En het vervelende is dat, als er maar één keer die relatie tussen nummer en identiteit in de database gelegd is, u op basis van dat nummer - draadloos en argeloos - identificeerbaar bent, totdat u een nieuw paspoort krijgt.

Lezer, dit is waar, geen speld tussen te krijgen. En de angst is ook wellicht niet helemaal uit de lucht gegrepen.

Wat te denken bijvoorbeeld van een rapport van Europese Commissie uit februari 2004 over 'a programme to advance European security through Research and Technology', waarin men het het volgende project noemt:

"Demonstration of the appropriateness and acceptability of tagging, tracking and tracing devices by static and mobile multiple sensors that improve the capability to locate, identify and follow the movement of mobile assets, goods and persons, including smart documentation (e.g. biometrics, automatic chips with positioning) and data analysis techniques (remote control and access)." . Bron: com2004_0072en01.pdf, hoofdstuk 2.2.A.

Vaak wordt hier weliswaar tegenin gebracht dat zoiets alleen opgaat als de houder zijn paspoort op zak heeft (en dat is niet altijd zo) en dat de houder dit 'scannen' kan bestrijden door z'n paspoort als boterham te vermommen: wikkel hem in huis-tuin-en-keuken aluminiumfolie en er komt geen radiogolfje meer bij (de 'kooi van Farraday').

Echter, met steeds stringenter wordende nationale identificatie-wetgeving is het niet meer zo ondenkbaar dat men het paspoort (of een nationale identiteitskaart met dezelfde chip) altijd op zak MOET hebben. Dan zult u uw paspoort steed vaker uit z'n folie-huisje moeten halen en ja, dan begint het paspoort weer dat nummer uit te zenden.

Update: in Netkwesties van 6 jan 2006 lezen we hierover: 'Voor Nederland werkt SDU aan een oplossing voor het unieke chipnummerprobleem, maar duidelijkheid is er nog niet over. "Deze problematiek is zowel binnen de Europese Unie als binnen ICAO aangekaart. Het overleg binnen deze gremia is nog gaande," antwoordde het ministerie van Binnenlandse Zaken vorige maand op vragen van Netkwesties hierover.' Voorwaar geen halve maatregelen: overleg binnen de gremia.

Update: geluk zit in een klein hoekje, in dit geval in de recherbovenhoek van het Informatieblad d.d. 24 april van 2006. Langs de neus weg vermeldt men daar: "De chip krijgt een beveiligingscertificering tegen Common Criteria EAL4+. Een kenmerk van dit type chip is dat bij het uitlezen van de chip steeds een andere UID-waarde (Unique Identifier) wordt afgegeven."

Het lijkt er dus op dat men een oplossing voor het 'Tracking'-probleem heeft gevonden: in plaats van telkens een onversleuteld, 1-op-1 bij het paspoortnummer behorend, nummer uit te zenden in de buurt van een ontvanger, zendt de chip blijkbaar telkens een ander nummer uit.

Als dat zo is (we hebben meer informatie nodig), vervalt het hele probleem van 'Tracking'. In ieder geval verdienen de 'gremia' een pluim: er is geluisterd en het overleg heeft blijkbaars nog iets opgeleverd ook.

Visa

In een latere specificatie zullen aan het biometrisch paspoort ook (elektronische) visa worden toegevoegd (zie Datastructuur op de chip). Welnu, de oudere lezer zal zich nog wel herinneren, dat, in de periode van de Koude Oorlog, een visum voor Rusland altijd op een apart vel werd uitgegeven en bijgeniet op een bladzijde in het paspoort: als het visum namelijk fysiek IN het paspoort werd gestempeld, kwamen we Amerika niet meer (of moeilijker) in. Dit fenomeen bestaat nog steeds (Arabische landen/Israël) of kan weer opduiken. In vroeger tijden haalde je het nietje los en klaar, geen haan die er meer naar kraaide: met visa in een chip kan dat (zeer waarschijnlijk) niet.

Nu kunnen we zeggen: dan moet die 2.0-specificatie er maar niet komen (die ondersteunt pas elektronische visa), maar tegenstanders menen dat als je nu de eerste stap neemt, de afstand naar de tweede nog maar een kleintje is. Er moet eigenlijk, zo wordt gesteld, helemaal niet met die eerste worden begonnen, als enige mogelijkheid om die tweede te vermijden.

Hier heeft men een punt: grote veranderingen worden altijd in stukjes gehakt en stapje voor stapje aangebracht: het verschil met de vorige stap is dan telkens maar klein. Na tien van zulke stapjes zitten we dan op hetzelfde punt die we met één grote hadden kunnen bereiken, maar die had nooit genomen kunnen worden want daar zou teveel weerstand tegen zijn geweest.

Function creep

Onder 'function creep' wordt verstaan het steeds vaker gaan gebruiken van een middel voor een doel waar het niet voor bedacht is. Een aardig voorbeeld is het kunnen volgen van mobiele telefoons op een kaart van Nederland: werkgevers kunnen controleren waar hun werknemers uithangen, transporteurs kunnen zien waar hun vrachtwagen staan (of rijden). Deze toepassing werd mogelijk doordat de infrastructuur van mobiele telefonie gebaseerd is op unieke telefoonnummers en netwerk van masten waarvan de locaties bekend zijn. Het oorspronkelijke doel van die masten was dat ze mobiele bellers door het hele land (zelfs rijdend) zouden kunnen laten telefoneren. Hiertoe meldt elke telefoon zich, onderweg, steeds bij een andere mast aan. De consequentie was dat een telefoon (die aan staat) overal te volgen is. De rest is bekend. Nu zijn ook dure auto's te volgen, kinderen te lokaliseren, et cetera.

Kortom, men bedenkt telkens 'Verhip, dan kunnen we het dáár ook voor gebruiken, en dáárvoor', enz. Het onderliggende probleem is dat het nog maar de vraag is of een maatschappij in het eerste middel had toegestemd (draadloze telefonie) als men zich bewust was geweest van al die andere toepassingen.

Zoiets is, zo zegt men, ook met dat paspoort mogelijk: bij de Tax Free shop moet ik bijv. ook m'n paspoort en instapkaart tonen, dat nummer kan dan opgevangen worden (zie 'Tracking', hierboven) en opgeslagen in de database. De volgende keer kom ik bij dezelfde (of een totaal andere, maar bij dezelfde keten behorende) Tax Free Shop, en dan hoor ik over de speaker 'Vorige week kocht u de dit-en-dit merk sigaren, die zijn nu in de aanbieding'. Willen we dat?

Ook minder vergezochte voorbeelden zijn er te over: om vanaf het vliegveld in de aansluitende trein plaats te kunnen nemen, moet u eerst door een tourniquet, die alleen opengaat als u even uw paspoort opendoet ('anti-terrorisme'). En bij het verlaten van de trein ook. Om in de trein een lunch te kunnen afrekenen met uw creditcard, moet u even uw paspoort opendoen ('tegen creditcard-fraude').

De angst is dus, dat die chip bedacht is als middel om fraude met reisdocumenten tegen te gaan, maar allengs meer en meer gebruikt zal gaan worden voor allerlei andere toepassingen, die allemaal het beste met u voor hebben, maar wel een enorm spoor van data over u achterlaten. Willen we dat?

Update: en ja hoor, het eerste geval is er, nota bene bij de Nijmeegse Universiteit. In het AD van 25 augustus 2006 zegt prof. Jacobs: "Als je een beetje handig bent kan je die chip voor allerlei zaken gebruiken. Op de universiteit hebben we al een systeem ontwikkeld dat je alleen met je paspoort op je computer kan inloggen. Ik denk dat nog wel meer mensen met dat soort gadgets komen."

2:Problemen buiten de chip om

Nationaal volgnummerDit probleem wordt vooral door Amerikanen aangevoerd. Kort samengevat komt het erop neer dat men meent dat dit paspoort de jure een middel is tegen fraude en terrorisme, maar de facto een nationale database van onderdanen introduceert. In tegenstelling tot vele Europese landen bestaat er daar geen nationaal identiteitsdocument en geen nationale database over onderdanen.

Dat heeft alles te maken met de ontstaangeschiedenis van Amerika in het algemeen en in het bijzonder met de bijna ingeboren, wantrouwende houding tegenover een (federale) Staat die de natuurlijke neiging heeft steeds meer vrijheden van het individu te willen verleggen naar een hoger niveau.

Wij Europeanen, die qua geest en letter eerder in een Huis van Staat leven met een monarchisch fundament, aristocratische muren en een democratisch dak, kunnen ons daar weinig bij voorstellen. Tevens zijn wij aan zulke 'flagrante' schendingen van onze natuurrechten al lang gewend: wij willlen alles centraal geregeld, en dus ook vastgeled. Kortom, dit probleem bestaat dan ook niet in Europa (Zwitserland zou een uitzondering kunnen zijn).

Nationale databases van bezoekers met o.a. uw paspoortgegevens

Een andere kwestie is de gegevens die geoogst en verzameld worden nadat de chip door de douanier is gelezen. Immers, die prachtige Windows-applicatie die al die uitleesapparatuur aanstuurt kan ook (hebben-is-hebben) die gegevens naar een database schrijven. Zo bouwt elk land een mooie database op van iedereen die ook maar ooit het land is binnengegaan, een verleiding waar zelfs de meest oprechten niet aan kunnen weerstaan.

En dit is heel goed mogelijk, Er is, technisch gezien, niets wat een land hier van weerhoudt. Het kan. Alles wat op een scherm staat kun je er ook weer vanaf plukken, dat is helemaal geen probleem. Wellicht is dit tegen internationale afspraken in. Maar daar stoort niemand zich aan, want niemand kan het controleren. En als het toch uitkomt? De oorlog verklaren?

Maar wat staat daar dan in? Tja, niet meer dan op het paspoort voorhanden is? Uiteraard kunnen deze gegevens door corrupte douaniers en systeembeheerders doorverkocht worden, maar wat kun je met die gegevens doen? Hetzelfde als hierboven: vrijwel niets.

Echt niets? Welnu, dat is misschien niet helemaal waar. Het is bijvoorbeeld zo dat

Tja, en

En als ze die foto en vingerafdrukken niet uit uw paspoort halen, dan vraagt de douane u toch alsnog om ze af te staan? Dat gebeurt nu al, bijvoorbeeld in de VS.

Resumerend: de reiziger die per vliegtuig naar het buitenland reist (vooral naar de VS), een hotel heeft geboekt en een auto gehuurd, moet zich niet al te veel illusies maken over zijn privacy: het staat allemaal in databases en Staten hebben daar ofwel toegang toe (de VS kent bijvoorbeeld geen wetgeving die deze data niet toegankelijk zou maken) of ze krijgen (een deel) van die informatie aangeleverd conform bi- of multilaterale verdragen.

Conclusie

Tenzij iemand mij een geloofwaardig scenario kan verschaffen waaruit het tegendeel bljikt, lijken mij de argumenten, die worden aangevoerd om te bewijzen dat de karige gegevens die wellicht van de paspoortchip zouden kunnen worden gestolen, niet geloofwaardig genoeg om ons erg druk te gaan maken. Het Nederlands (en nu ook : Amerikaans) paspoort zullen Active Authentication en Basic Access Control implementeren en later vingerafdrukken beveiligen d.m.v. Extended Access Control, die het 'kraken' van de chip weliswaar niet onmogelijk, maar wel moeilijk en duur maken.Dat er in de ontvangende landen meer en meer databases zullen worden aangelegd over inkomende reizigers, dat lijkt mij triviaal. Echter, de gegevens die ons paspoort daar nog aan toe zou kunnen voegen zijn dat ook.

Serieuze bedenkingen heb ik tegen de mogelijkheden van 'tracking', het bijschrijven van visa en 'function creep': het is mogelijk, dus het zal gebeuren (en het is niet te controleren).

Een wijze, milde Staat, niet gehinderd door alledaagse beslommeringen en zelfopgelegde beperkingen, zou de beslissing moeten nemen om dit paspoort niet in gebruik te nemen. Toch zal het (moeten) gebeuren. De Europese Commissie heeft zichzelf, in een eerdere subsidiariteitsdiscussie, in dezen bevoegd verklaard, heeft besloten het paspoort in te voeren en daarmee is, formeel, de kous af.

Het is onwaarschijnlijk om te verwachten dat woedende volkmassa's binnenkort op de barricaden zullen gaan om de introductie toch tegen te houden: we hebben wel wat anders aan ons hoofd. Daarmee is het ook praktisch beklonken.

Het paspoort komt er, die uitbreidingen en ongewenste toepassingen zullen er ook komen, en er is niets wat u of ik daar tegen kunnen doen, want alternatieve oplossingen voor het echte onderliggende probleem zijn niet voorhanden zonder het ideaal van onze samenleving geweld aan te doen. Het is wellicht het voorspelde, maar ook toen terzijde geschoven, gevolg van die 'open maatschappij', die door 'piecemeal social engineering' zou worden geperfectioneerd, met de garantie dat 're-adjustment not very difficult' was (Popper). Uiteindelijk bleek die 'engineering' niet zo 'piecemeal', laat staan te herstellen.

We zullen er maar aan moeten wennen dat, wanneer traag bereikte gelijkheid (in de oorspronkelijke betekenis, niet wat we er nu onder menen te moeten verstaan), nationaal belang en gedeelde gewoonten en gebruiken niet meer als instituten aanwezig zijn om een maatschappij te schragen, deze zullen worden gesubstitueerd door controle: minder gelijkheid leidt altijd tot minder vrijheid. Uw Internet- en telefoonverkeer wordt geregistreerd, uw bankzaken zijn niet meer privé, uw mobiele telefoon bewijst waar u zich bevindt, uw faxen en emails worden besnuffeld en opgeslagen, uw aankopen met creditcards zijn bekend, waar u naartoe gaat op vakantie, waar u slaapt, wat u eet, het staat in een database, uw medisch dossier is geautomatiseerd en on-line beschikbaar, elke burger komt in honderden databases voor, en nu komt er ook een chip in uw paspoort. Heeft u wel eens bedacht dat als Oost-Duitsland vroeger over deze middelen had beschikt, we het als 'typisch totalitair' en als 'de droom van elke dictator' hadden gekenschets, om daarna walgend van de hand te wijzen?

We zouden het niet moeten willen, maar het is praktisch noodzakelijk en technisch mogelijk. Latere generaties zullen niet mild zijn in hun oordeel.

Lees verder ...

Controle

Zoals al eerder opgemerkt, wordt ons een middel in het vooruitzicht gesteld waarmee we de gegevens op onze paspoortchip zouden kunnen controleren of zelfs delen eruit zouden kunnen laten schrappen (art. 4 uit Verordening 2252/2004). Dat artikel luidt:

Zoals al eerder opgemerkt, wordt ons een middel in het vooruitzicht gesteld waarmee we de gegevens op onze paspoortchip zouden kunnen controleren of zelfs delen eruit zouden kunnen laten schrappen (art. 4 uit Verordening 2252/2004). Dat artikel luidt:1. Onverminderd de bepalingen betreffende de gegevensbescherming hebben de personen aan wie een paspoort of reisdocument wordt afgegeven, het recht de daarin vermelde persoonsgegevens te verifiëren en zo nodig te verzoeken dat deze worden gerectificeerd dan wel geschrapt.

De waarde van zo'n controle

Er is nog geen jota gepubliceerd over hoe die controle gaat werken, maar ik doe een gok: bij een paspoortuitgevende instantie komt een apparaatje te staan waar u uw paspoort doorheen mag halen, even stil houden en dan spuugt een printer er een velletje papier uit. Daar kunt u naar turen, maar wie garandeert u nu dat de programmeur van die applicatie:

- niets een stukje informatie vergeten is af te drukken

- niet de opdracht heeft gekregen een stukje opzettelijk niet af te drukken

- de informatie hier en daar een beetje kneedt, stript en anders weergeeft.

Kortom, wat is de waarde van dat papiertje? Antwoord: nul. Immers, er wordt ons gevraagd die informatie maar te vertrouwen. Maar dat wilden we niet, we wilden het controleren. Als een controle gebaseerd is op louter vertrouwen, dan is het geen controle meer. Stelt u zich toch eens voor dat een accountant voor de jaarlijkse controle bij een bedrijf arriveert, waarop de boekhouder hem de jaarcijfers al voorschotelt en hem weigert de onderliggende stukken te tonen, eraan toevoegend dat hij de cijfers maar moeten vertrouwen. Wat is dan de waarde van de accountantsverklaring?

Update: via de site Paspoortinformatie van het MinBzk leren we dat er in Nederland een aantal 'uitleesvoorzieningen' in diverse gemeenten geplaatst is. U mag uw paspoort op een lezer leggen en dan worden de gegevens uit de chip op een beeldscherm getoond. Nergen blijkt dat het MinBzk ook maar de geringste moeite heeft genomen om haar positie 'met twee petten op' heeft willen verklaren, toelichten op transparant te maken: u moet maar geloven dat wat er op het scherm getoond wordt, ook echt alles is wat in uw paspoort staat. Nederlanders in het buitenland hebben het nog slechter getroffen: op de ambassades en consulaten staan deze lezers niet EN er wordt expliciet vermeld dat 'buitenlandse' lezers incompatible kunnen zijn.

Oplossing 1: open source

De mooiste oplossing zou zijn dat een Staat alle broncode voor dat overzichtje publiceert op Internet, zodat u en ik die code zouden kunnen doorspitten, compileren en runnen. RFID-lezertje eraan en klaar.